Quando i virus sembravano ormai un incubo dimenticato, torna il terrore tra gli utenti Windows: a scatenarlo è CryptoWall (originariamente chiamato CryptoLocker), un ransomware che rende inaccessibili i file nel computer infettato, per poi chiedere all’utente un riscatto in denaro per recuperarli. In questo articolo spiegheremo come prevenire e gestire l’infezione, ma prima vogliamo darvi qualche nozione sul suo funzionamento.

STORIA

CryptoLocker nasce verso la fine del 2013, in una versione abbastanza primitiva che criptava i file dell’utente con una chiave di cifratura uguale per tutti gli infettati e archiviata localmente nel computer; i file criptati non solo potevano essere recuperati con appositi tool per il ripristino dei file cancellati, ma anche con le copie shadow di Windows o usando appunto un software di decifrazione unito alla chiave di cifratura.

FUNZIONAMENTO

Una volta scoperti i trucchi, il ransomware è stato migliorato e aggiornato all’attuale versione CryptoWall 2.0. Questa agisce secondo questa scaletta:

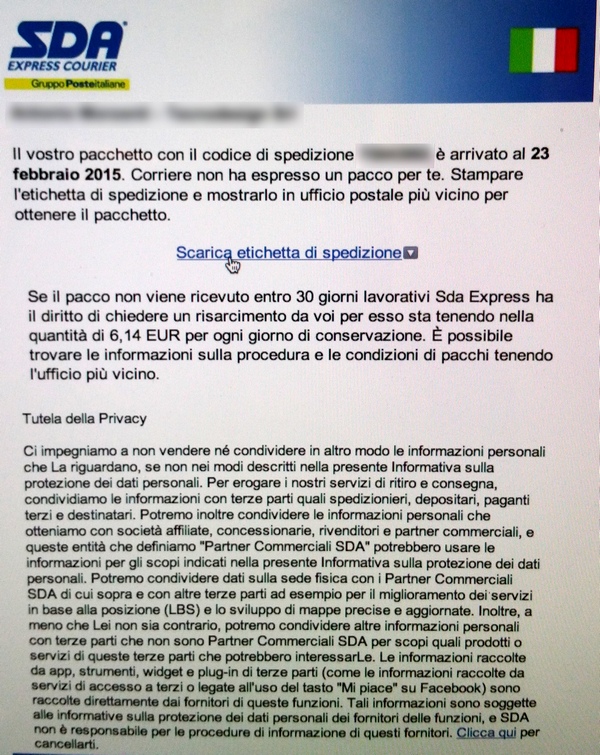

- Come la maggior parte dei virus, è un file eseguibile che può essere ricevuto tramite email (ultimamente si sta diffondendo una mail che che ha come mittente il corriere SDA in cui viene notificata una mancata consegna e invita l'utente a fare click sul link contenuto nella mail) e aperto erroneamente, oppure infiltrarsi nel computer attraverso versioni non aggiornate di Flash Player, o in altri modi ancora che analizzeremo più avanti.

- Una volta eseguito – volontariamente o involontariamente – si collega al server degli hacker che genera due chiavi di cifratura RSA a 2048-Bit (in parole povere è una password impossibile da trovare), univoche per il solo computer della vittima. Una delle chiavi è definita pubblica e viene inviata dal server al computer per poi essere usata per criptare i file; l’altra è privata e serve alla decifratura dei file, ma rimane sul server degli hacker fino a quando non viene pagato il riscatto.

- Una volta ricevute le istruzioni di cifratura dal server, il ransomware inizia a copiare e contemporaneamente criptare documenti, foto e video con la chiave pubblica RSA a 2048-Bit.

- Quindi cancella definitivamente e irrecuperabilmente i file originali, incluse le copie shadow e quelle di Cronologia file, rendendo impossibile ogni ripristino.

COME CAPIRE SE IL COMPUTER È INFETTO

Due sono i più espliciti sintomi dell’infezione da CryptoWall, e per fortuna sono abbastanza semplici da riconoscere:

- Quando si prova ad aprire un file – di quelli più comuni, come .doc, .pdf, .jpg, ecc. – si riceve un errore oppure il file non viene visualizzato correttamente, appunto perché è criptato e i programmi predefiniti non sono in grado di elaborarlo.

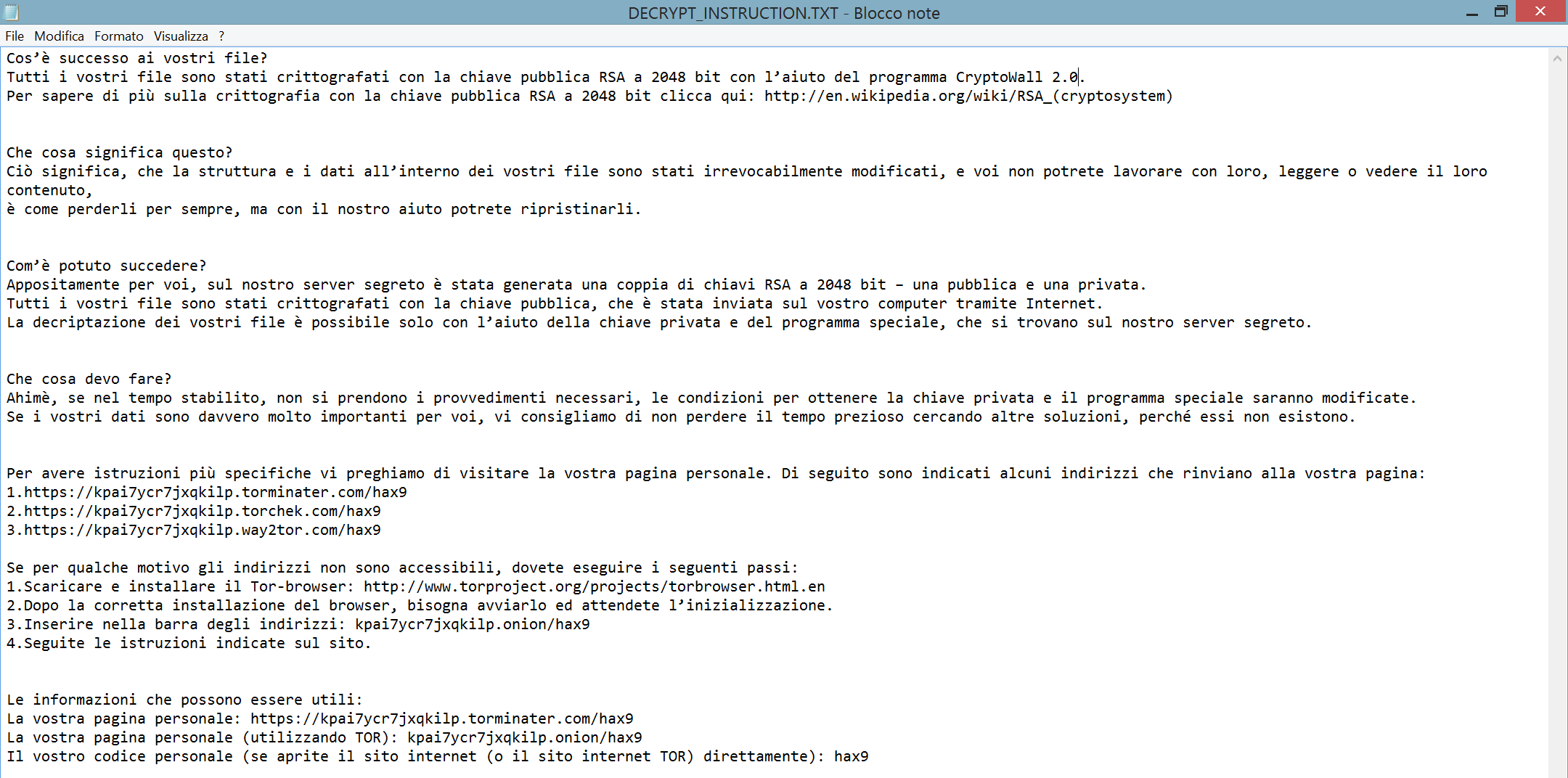

- In ogni cartella contenente file criptati sono presenti i seguenti tre file:

- DECRYPT_INSTRUCTION.txt

- DECRYPT_INSTRUCTION.html

- DECRYPT_INSTRUCTION.url

Ognuno dei tre file rimanda alle istruzioni per effettuare il pagamento del riscatto.

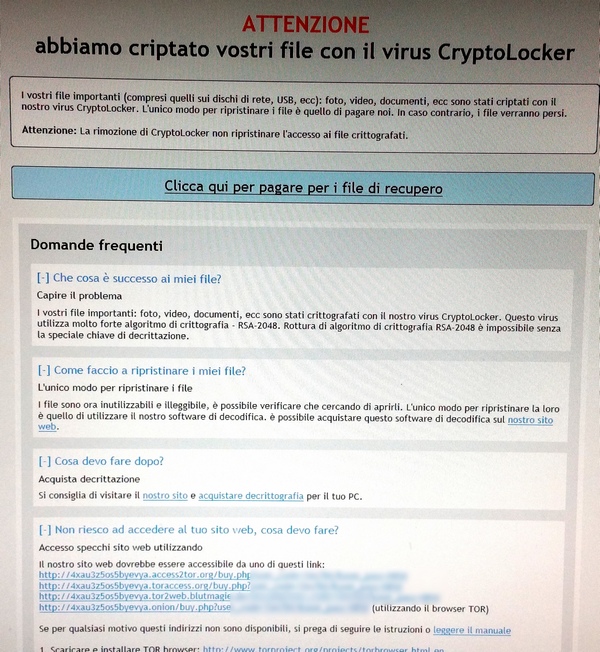

IL RISCATTO CHE AUMENTA COL TEMPO

Aprendo le istruzioni per effettuare il pagamento sarà mostrata la cifra richiesta per la decifratura dei file, che di solito si aggira intorno ai 500 $ se il pagamento viene effettuato entro le 72 ore. Scaduti i tre giorni la somma richiesta raddoppia a 1000 $, mentre a una settimana – minacciano gli hacker – la chiave privata viene poi eliminata automaticamente dai loro server, rendendo i file criptati definitivamente perduti.

COSA FARE IN CASO DI INFEZIONE DA CRYPTOWALL?

Le opzioni in caso di infezione da CryptoWall sono sostanzialmente due: pagare o non pagare il riscatto. Pagare il riscatto significa alimentare le attività di questi criminali e molti lo ritengono assolutamente immorale, mentre non pagare significa perdere tutti i propri dati, a meno di un backup salvatosi dal virus. Bisogna quindi valutare se i file perduti valgono o meno la cifra del riscatto, o se possiamo passarci sopra e ripartire da zero: in altre parole se pagare per recuperare giorni, mesi o anni di file di ogni tipo, oppure immolarli per “il bene del web”. La scelta, a nostro avviso, è assolutamente soggettiva e non ci sentiamo minimamente di puntare il dito contro chi decida di pagare. Anzi, proprio per cercare di contribuire – anche se in minima parte – alla prevenzione di questo virus e di queste situazioni, abbiamo scritto questa guida e speriamo che la condividiate sui social network per farla girare il più possibile.

Se si decide di pagare

La somma di denaro è richiesta in Bitcoin, una nuova valuta virtuale per acquistare beni e servizi; Wikipedia spiega che:

A differenza della maggior parte delle valute tradizionali, Bitcoin non fa uso di un ente centrale: esso utilizza un database distribuito tra i nodi della rete che tengono traccia delle transazioni. […] La rete Bitcoin consente il possesso ed il trasferimento anonimo delle monete; i dati necessari ad utilizzare i propri bitcoin possono essere salvati su uno o più personal computer sotto forma di “portafoglio” digitale. […] In ogni caso, i bitcoin possono essere trasferiti attraverso Internet verso chiunque disponga di un “indirizzo bitcoin”. La struttura peer-to-peer della rete Bitcoin e la mancanza di un ente centrale rende impossibile per qualunque autorità, governativa o meno, di bloccare la rete, sequestrare bitcoin ai legittimi possessori o di svalutarla creando nuova moneta.

Ciò significa che gli hacker possono incassare soldi senza essere rintracciati, essendo totalmente anonimi. Ma il problema principale è che procurarsi 500 $ in Bitcoin è molto difficile e potrebbe richiedere più di 72 ore, in particolare per quelli nuovi dell’argomento. Infatti, proprio come conseguenza di CryptoWall e simili, gran parte delle agenzie di cambio Dollaro-Euro/Bitcoin hanno imposto ferree regole che vietano e impediscono l’accumulo di ingenti quantità di Bitcoin per il pagamento dei ricattatori e altri criminali.

In ogni caso, una volta effettuato il pagamento, l’utente infetto viene abilitato al download di CryptoWall Decrypter, un programmino che integra la nostra chiave di decifratura privata e che consente il recupero dei file criptati. Secondo alcune fonti, a garanzia del funzionamento del servizio, il sito degli hacker permetterebbe anche di caricare per prova un file criptato, per poi riscaricarlo decriptato dopo pochi secondi.

Se si decide di non pagare

I file nel computer sono spacciati, e con molte probabilità anche quelli in HD, pendrive e percorsi di rete connessi al computer mentre CryptoWall era in azione. Se però, durante il criptaggio, la memoria nella quale effettuate il backup era scollegata dal computer infetto, allora probabilmente riuscirete a recuperare gran parte dei file persi; dopo una bella formattata del computer potrete ricollegare tranquillamente l’unità di backup per ripristinare i file. Esistono anche delle procedure per ripulire il PC da CryptoWall senza formattarlo, ma sinceramente non ci fidiamo e le sconsigliamo. Nel caso in cui non aveste un backup recente dei vostri file, qualsiasi guida per decriptarli trovata su Google o YouTube è da ritenersi totalmente inutile ai fini del ripristino: nessuno potrà recuperare i vostri file criptati, se non gli hacker stessi.

POSSO DAVVERO RECUPERARE I FILE PAGANDO IL RISCATTO?

Questo argomento è molto discusso: ci siamo documentati molto e non abbiamo trovato nessuna testimonianza di utenti che hanno pagato e hanno recuperato i propri file, ma neanche di utenti che hanno pagato e non li hanno recuperati. Siamo dunque arrivati alle seguenti conclusioni:

- Se qualcuno, dopo aver pagato, non avesse recuperato i file, molto probabilmente se ne troverebbe traccia in rete – chiunque, dopo una brutta esperienza, la racconterebbe al prossimo per evitargli la stessa fine.

- Agli hacker conviene dare realmente la chiave di decifratura privata all’utente che paga il riscatto, perché altrimenti racconterebbe in rete di aver perso i soldi, sconsigliando agli altri malcapitati di pagare il riscatto. Questo si tradurrebbe in meno introiti per gli hacker.

- Gli hacker non hanno nessun interesse a rendere i file delle vittime per sempre inaccessibili: il loro scopo è quello di far soldi. Come un criminale che chiede soldi in cambio della libertà di un ostaggio: il criminale non ha nessun interesse a tenere con sé l’ostaggio, vuole solo i soldi.

Riteniamo, dunque, che il pagamento del riscatto – sebbene alimentante le attività di questi criminali della rete – possa davvero consentire il recupero dei file: non ci mettiamo però la mano sul fuoco e attendiamo anche di leggere le vostre esperienze nei commenti.

COME PREVENIRE L’INFEZIONE DI CRYPTOWALL

Ed eccoci finalmente arrivati alla parte più importante dell’articolo, quella relativa alla prevenzione, la migliore arma e l’unica difesa contro CryptoWall. Quando si affrontano queste situazioni bisogna pensare sempre nel modo più catastrofico possibile e non “tanto non mi succederà mai“. Qui di seguito elenchiamo una serie di cose da fare e da non fare, di impostazioni da attivare e di abitudini da prendere:

REGOLE VALIDE CONTRO OGNI VIRUS

- ANTIVIRUS – Il miglior antivirus è la cautela. In Windows 8 e in Windows 10 è integrato Windows Defender, un antivirus Microsoft che – a nostro avviso – è leggero, poco invadente, e più che sufficiente per un uso normale del computer. Abbiate cura di tenerlo costantemente aggiornato.

- WINDOWS UPDATE – C’è gente che ha la fobia da aggiornamenti del sistema operativo: la cosa incredibile è che non ha la fobia da virus. Aggiornare Windows è importantissimo e gli aggiornamenti vanno installati tutti, anche quelli facoltativi, in particolare quelli relativi alla sicurezza. Potete controllare che il vostro PC sia aggiornato in Pannello di controllo\Sistema e sicurezza\Windows Update.

- FLASH, JAVA & Co – Sebbene sia più raro, CryptoWall e altri virus possono infiltrarsi nel sistema operativo attraverso falle trovate in versioni non aggiornate di Adobe Flash Player, Java e altri plugin. Flash Player per Internet Explorer si aggiorna tramite Windows Update; per gli altri browser è necessario aggiornarlo manualmente quando richiesto, così come per Java e altri plugin.

- BROWSER – Se usate altri browser web oltre a Internet Explorer, è bene tenere costantemente aggiornati anche quelli.

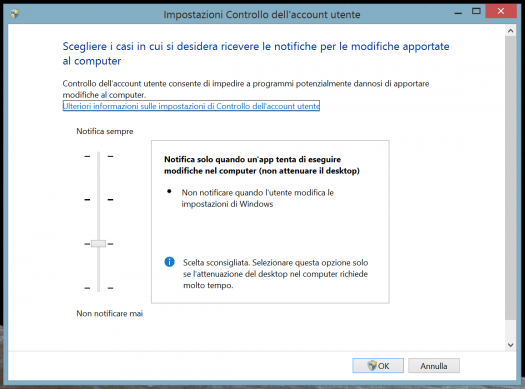

- CONTROLLO ACCOUNT UTENTE – Questa funzione di Windows, accessibile in Pannello di controllo\Tutti gli elementi del Pannello di controllo\Account utente, deve essere impostata almeno sulla seconda tacchetta, meglio ancora se alla terza (anche se per gli utenti esperti potrebbe essere troppo invadente).

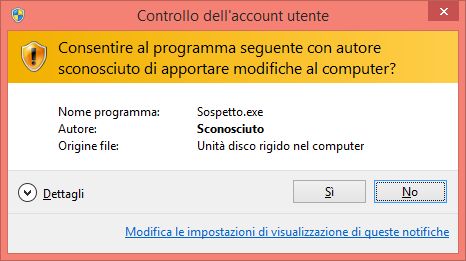

Bisogna sempre fare molta attenzione alle finestre di avviso del Controllo account utente gialle, come quella qui di seguito. Avvisano infatti che si sta tentando di eseguire un programma che richiede i permessi per apportare modifiche al sistema operativo: se non siete sicuri della fonte del software, potrebbe trattarsi di un virus.

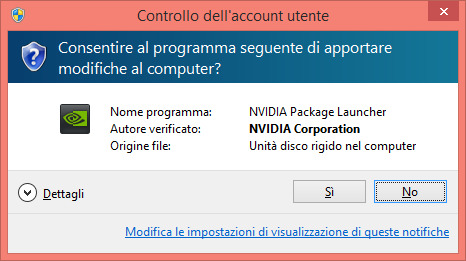

Quelle come quest’altra, fanno riferimento a file eseguibili sicuri.

- EMAIL – Diffidare dalle eMail di mittenti sconosciuti (e anche conosciuti) finite nella cartella dello Spam: in particolare se contengono link o allegati sospetti.

- I link potrebbero rimandare a siti web pericolosi in grado di attaccare plugin (Flash, Java) non aggiornati.

- Gli allegati potrebbero essere file eseguibili (.exe) mascherati da file .PDF, .JPG, .DOCX, ecc. In questo caso il Controllo account utente sarebbe in grado di salvarvi.

- FILE SHARING - Alcuni siti di file sharing chiedono all’utente di scaricare un downloader da installare per poi scaricare i file richiesti. In altri casi, quando si cerca di scaricare un file da un sito di file sharing, in realtà parte il download dell’.exe del virus rinominato con l’appellativo del file di nostro interesse. Nel 99 % dei casi si tratta di un virus o comunque di un software dannoso per il computer.

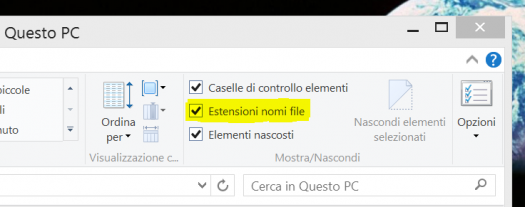

- ESTENSIONI FILE – Al fine di non fare doppio click su file e allegati in formato .exe mascherati da .PDF, .JPG, .DOCX, ecc., è bene attivare la visualizzazione delle estensioni dei file. Per farlo, aprite una qualsiasi cartella e mettete questa spunta nella scheda Visualizza, in alto.

- BACKUP – Avere sempre uno o più backup dei propri file è importantissimo, non solo in caso di attacco virus, ma anche in caso di guasto del computer. I backup, ovvero il salvataggio di una copia dei propri file, possono essere effettuati sia manualmente che in modo automatico, grazie a software appositi (un paio di soluzioni sono anche integrate in Windows stesso: Cronologia file e Backup delle immagini di sistema). A questo indirizzo trovate la nostra recensione di una memoria esterna, buona per effettuare il backup, con un ottimo rapporto qualità/prezzo.

REGOLE VALIDE CONTRO CRYPTOWALL E SIMILI

- I TRE FILE – Se notate l’apparire dei tre file DECRYPT_INSTRUCTION.txt, DECRYPT_INSTRUCTION.html e DECRYPT_INSTRUCTION.url, anche in una sola delle vostre cartelle, spegnete immediatamente il computer, magari anche forzando l’arresto tramite il pulsante di accensione/spegnimento. In questo modo potreste riuscire a limitare il propagarsi dell’infezione: infatti la procedura di cifratura non è istantanea, ma impiega parecchio tempo e risorse (si nota anche un rallentamento del PC). Una volta arrestato il computer va poi estratto l’HD e collegato ad un altro PC, oppure bisogna usare un CD/pendrive Live (ad esempio di Linux) per tentare di recuperare i file ancora non cifrati.

In realtà non sappiamo se i tre file in ogni cartella vengono scritti simultaneamente o alla fine della cifratura, ma vale la pena provare. E vale la pena provare anche se improvvisamente non riusciamo ad aprire più file che fino a poco tempo prima si aprivano regolarmente.

- SCOLLEGARE LE PERIFERICHE – Una volta terminato il backup del computer, scollegate sempre HD e altre periferiche non in uso. CryptoWall raggiunge infatti ogni periferica connessa, inclusi i NAS e gli altri percorsi di rete, devastando tutto. Meno tempo sono collegate al PC, più si abbassano i rischi.

- FILE VITALI – Se avete file davvero importantissimi, potreste salvarne una copia senza estensione, o con una estensione casuale: ad esempio potreste rinominare documento.pdf in documento.anticryptowall. Nel secondo caso potreste comunque continuare ad aprire i file con i loro programmi predefiniti. CryptoWall ignorerà tali file, infatti si concentra sulla cifratura dei file di Office, OpenOffice, PDF, Autocad, file immagine e video.

- DNS – Non tutti sanno cosa sono i DNS ma, per chi li conoscesse, alcuni di essi bloccano le comunicazioni tra il PC e i server degli hacker, impedendo al virus di ricevere le istruzioni per crittografare i file. OpenDNS dichiara di tutelare i propri utenti da queste minacce. Tutti voi, tramite una rapida ricerca sul web, potrete capire facilmente come impostare i DNS di OpenDNS per la vostra connessione a internet: qui c’è la guida ufficiale, anche se in inglese.

- ONEDRIVE – Anche i file di OneDrive non vengono risparmiati da CryptoWall: qualcuno è riuscito a recuperare i propri file cittografati grazie alla copia, ancora non sovrascritta, disponibile sul servizio di cloud storage di Microsoft, ma altri non hanno fatto in tempo. Un ulteriore consiglio potrebbe essere quello di sospendere la sincronizzazione automatica dei file di OneDrive quando tutti gli upload e i download sono terminati (dato che quasi nessuno è costantemente connesso a caricare e scaricare), per poi riattivarla solo quando necessaria.

Idonea è rivenditore autorizzato dell'antivirus Nod32 a Brescia.

I prodotti ESET come l'antivirus Nod32 sono in grado di identificare ed eliminare tutte le varianti del suddetto malware, ma indipendentemente dall'antivirus installato le postazioni di una rete o di un pc di un utente domestico sarà destinata prima o poi ad infettarsi se non vengono rispettate delle norme di 'sicurezza' dalle quali non si può prescindere.

I prodotti ESET come l'antivirus Nod32 sono in grado di identificare ed eliminare tutte le varianti del suddetto malware, ma indipendentemente dall'antivirus installato le postazioni di una rete o di un pc di un utente domestico sarà destinata prima o poi ad infettarsi se non vengono rispettate delle norme di 'sicurezza' dalle quali non si può prescindere.

E' necessario adottare ciascuno di questi punti.

1) utilizzare un utente non amministratore

2) antivirus aggiornato

3) firewall attivo

4) Patch sicurezza windows mensili

5) Mai scaricare ed installare programmi freeware dei quali non sia assolutamente affidabile la provenienza e la autenticità

6) Mai scaricare allegati di posta elettronica dei quali non sia assolutamente affidabile la provenienza e la autenticità

7) mantenere aggiornati tutti i programmi che si interfacciano con il web e quindi ad esempio il browser di navigazione,

acrobat adobe (si si utilizza), windows media player, java, ecc l'elenco può essere molto lungo dipende da quali programmi si utilizzano.

Verificare periodicamente la presenza delle ultime patch di sicurezza della microsoft; senza di esse l'efficacia di antivirus e firewall qualunque sia la casa di produzione è notevolmente ridotta.

Effettuare mensilmente un windows update per verificare la presenza delle ultime patch per il suo sistema operativo

http://update.microsoft.com/microsoftupdate/v6/default.aspx?ln=it

http://windowsupdate.microsoft.com/

In questo modo la possibilità di incorrere in problemi di infezioni da virus, trojan e malware saranno drasticamente ridotte.